Si está desarrollando una aplicación, un portal para pacientes o cualquier herramienta de salud digital, es imprescindible cumplir con la normativa desde el principio. En este caso, la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) sirve como base para la confianza de los pacientes.

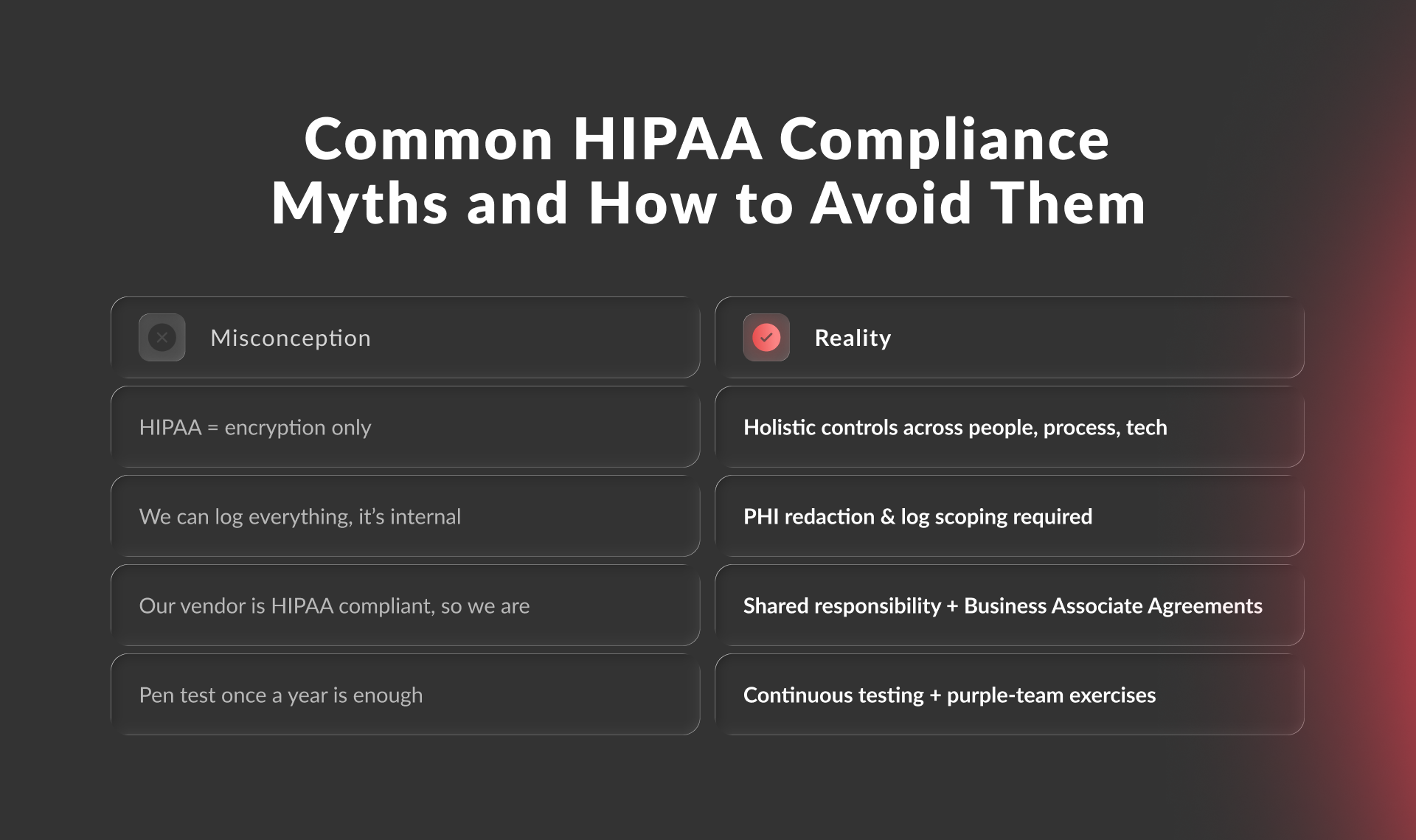

Pero, ¿por dónde empezar? Puede resultar abrumador. Como equipo especializado en el desarrollo de software seguro para el sector sanitario, hemos guiado a muchas empresas a través de este mismo proceso. Por eso hemos creado una sencilla lista de verificación del software de cumplimiento de la HIPAA, para que disponga de pasos claros y prácticos para crear y mantener un programa de cumplimiento sólido.

¿Qué es el cumplimiento de la HIPAA?

La HIPAA es una ley estadounidense que establece una norma nacional para proteger la información sanitaria de los pacientes. El cumplimiento de la HIPAA significa seguir las normas de la Ley de Portabilidad y Responsabilidad del Seguro Médico.

Como ley estadounidense, la HIPAA se aplica principalmente a las organizaciones de los Estados Unidos. Sin embargo, también cubre a las empresas extranjeras que trabajan con grupos sanitarios estadounidenses. Por ejemplo, si una empresa de otro país proporciona almacenamiento en línea o ayuda con las pruebas de medicamentos para pacientes estadounidenses, debe cumplir con las regulaciones de la HIPAA al manejar la información médica de los pacientes, independientemente de su ubicación.

¿Quién debe cumplir con la HIPAA?

Hay dos grupos principales que deben cumplir con las normas de la HIPAA:

- Entidades cubiertas: son los principales proveedores de atención médica, planes de salud y centros de intercambio de información sanitaria. Esto incluye consultorios médicos, hospitales, clínicas, dentistas, farmacias, compañías de seguros y programas gubernamentales como Medicare y Medicaid.

- Socios comerciales: son personas u organizaciones que realizan trabajos en nombre de una entidad cubierta y tienen acceso a información médica protegida (PHI). Esto puede incluir empresas de facturación, proveedores de TI, servicios de almacenamiento en la nube, abogados y contables que trabajan con clientes del sector sanitario.

¿Qué datos deben protegerse?

Cuando hablamos de la lista de verificación del cumplimiento de la HIPAA para el desarrollo de software, nos centramos principalmente en la protección de la información médica protegida electrónica (ePHI), es decir, cualquier dato médico identificable que se cree, reciba, mantenga o transmita electrónicamente, como nombres, direcciones, fechas, números de la seguridad social, historiales médicos, etc.

La HIPAA enumera 18 identificadores. Si alguno de ellos está presente en la información sanitaria, dicha información se considera «identificable individualmente» y se trata como PHI.

Esto significa que las organizaciones que manejan información médica protegida (PHI) deben contar con medidas de seguridad físicas, técnicas y administrativas para garantizar la privacidad y la seguridad de estos datos confidenciales.

Hay que tener en cuenta que la IA en el ámbito sanitario suele basarse en grandes conjuntos de datos para su entrenamiento. Estos conjuntos de datos suelen contener información personal, datos sanitarios o información sanitaria protegida (PHI). Dado que la IA utiliza este tipo de datos, las leyes y normativas de privacidad afectarán a la forma en que se pueden utilizar los datos. Por ejemplo, si la IA maneja una gran cantidad de PHI, se aplicarán las normas de la HIPAA, independientemente de si la IA es utilizada por una entidad cubierta o por sus socios comerciales.

Las normas básicas de cumplimiento de la HIPAA

Antes de sumergirse en el código, es necesario comprender los principales componentes de la HIPAA que se aplican al software. Hay cinco normas clave de la HIPAA que hay que conocer:

- La norma de privacidad: esta norma define quién puede acceder y utilizar la ePHI. En el caso del software, debe implementar controles que garanticen que solo los usuarios autorizados vean los datos (por ejemplo, un médico solo accede a los registros de sus pacientes, no a los de otros).

- La norma de seguridad: esta es la norma más importante para el desarrollo de software. Establece cómo se debe proteger la ePHI. Se divide en tres categorías de medidas de seguridad, que analizaremos en detalle a continuación.

- La norma de notificación de infracciones: esta norma obliga a alertar a los pacientes y a las autoridades si se produce una infracción de datos. El diseño y los mecanismos de registro de su software son fundamentales para detectar y gestionar las infracciones de forma eficaz.

- La norma ómnibus: se trata de una norma definitiva que refuerza y amplía las regulaciones de la HIPAA. Amplió oficialmente los requisitos de la HIPAA a los socios comerciales, que son cualquier proveedor externo que maneje PHI en nombre de una entidad cubierta.

- La norma de aplicación: esta norma se ocupa de la situación «qué pasa si». Describe los procedimientos para investigar posibles infracciones de la HIPAA y detalla las sanciones civiles económicas que se pueden imponer por incumplimiento.

Lista de verificación paso a paso para el cumplimiento de la HIPAA

Cumplir con la HIPAA requiere un enfoque estructurado para proteger los datos de los pacientes y evitar sanciones. No se trata de una tarea puntual, sino de un compromiso continuo con el manejo de información médica confidencial. Esta lista de verificación de los requisitos de cumplimiento de la HIPAA simplifica el proceso en pasos clave, seguidos de una explicación de las normas fundamentales.

La norma de privacidad

La norma de privacidad se centra en los derechos de los pacientes y el uso adecuado de su información médica. Regula quién puede ver, utilizar y compartir la ePHI. Al crear software, básicamente se está creando un entorno digital en el que estos derechos se protegen o se violan.

Pasos clave para el cumplimiento de la HIPAA:

- Identificar todas las formas de PHI (escrita, electrónica, verbal)

- Desarrollar e implementar políticas sobre cómo se utiliza y divulga la PHI

- Proporcionar a los pacientes un Aviso de prácticas de privacidad (NPP)

- Formar al personal sobre los usos y divulgaciones permitidos y los estándares mínimos necesarios

- Establecer medidas de seguridad para evitar el acceso no autorizado

- Establecer procedimientos para gestionar las solicitudes de acceso y las modificaciones de los pacientes

La norma de seguridad

La norma de seguridad es su plan técnico. Piense en ella como la lista específica de cerraduras, alarmas y protocolos de seguridad para su casa digital. Se divide en tres tipos de medidas de seguridad.

1. Medidas de seguridad administrativas

Son las políticas y procedimientos que conforman su estrategia de seguridad. Se refieren a cómo su organización gestiona la seguridad, no solo a la tecnología en sí.

- Realizar un análisis de riesgos: Identifique dónde se encuentra la ePHI dentro de su sistema y evalúe los riesgos potenciales para su confidencialidad, integridad y disponibilidad.

- Asignar un responsable de seguridad: Designe a una persona (o equipo) específica responsable de desarrollar e implementar sus políticas de seguridad HIPAA.

- Implemente la formación del personal: todos los miembros de su equipo que interactúen con la ePHI, desde los desarrolladores hasta el personal de apoyo, necesitan formación periódica sobre las políticas y procedimientos de seguridad.

- Gestione los incidentes de seguridad: disponga de un plan claro sobre cómo identificar, responder y notificar los incidentes de seguridad.

2. Medidas de seguridad físicas

Estos controles se centran en proteger el hardware físico y la infraestructura que almacena y accede a la ePHI.

- Controlar el acceso a las instalaciones: si dispone de servidores locales, asegúrese de que solo el personal autorizado pueda acceder a ellos.

- Estaciones de trabajo seguras: implemente políticas para las estaciones de trabajo que acceden a la ePHI, ya sea en una oficina o de forma remota. Esto incluye cosas como bloqueos de pantalla, protección con contraseña y manejo adecuado de los datos en dispositivos personales.

- Gestión de dispositivos y medios: establezca procedimientos estrictos para el uso y la eliminación de dispositivos que contengan ePHI, como ordenadores portátiles, discos duros o memorias USB.

3. Medidas de seguridad técnicas

Aquí es donde el código cumple con la normativa. Se trata de controles basados en la tecnología que se integran directamente en el software y los sistemas para proteger la ePHI. En Redwerk, contamos con una amplia experiencia práctica, desde la realización de revisiones detalladas del código de seguridad para proveedores de soporte informático hasta la realización de auditorías completas del ciclo de vida del desarrollo de software (SDLC) para empresas de AML/KYC.

- Implemente el control de acceso: asegúrese de que los usuarios solo puedan acceder a la información mínima necesaria para realizar su trabajo. Una excelente manera de lograrlo es mediante el control de acceso basado en roles (RBAC), en el que los permisos se asignan en función del rol del usuario (por ejemplo, médico, enfermero, administrador, paciente).

- Utilice una identificación de usuario única: cada usuario debe tener su propio inicio de sesión único (¡sin cuentas compartidas!). Esto es fundamental para realizar un seguimiento de la actividad.

- Establecer controles de auditoría: su software debe ser capaz de registrar y examinar la actividad. Esto significa registrar quién accedió a qué ePHI y cuándo. Estos registros son esenciales para detectar e investigar posibles infracciones.

- Garantizar la integridad de los datos: necesita mecanismos para evitar la alteración o destrucción no autorizada de la ePHI. Esto suele implicar el uso de sumas de comprobación u otros métodos criptográficos.

- Cifrar, cifrar, cifrar: toda la ePHI debe cifrarse tanto cuando está «en reposo» (almacenada en un servidor o base de datos) como «en tránsito» (enviada a través de una red). El uso del cifrado de extremo a extremo es la norma de referencia en este caso.

La norma de notificación de violaciones de datos

Las violaciones de datos son uno de los mayores temores en el ámbito de la tecnología sanitaria. Esta norma proporciona un manual claro sobre qué hacer en caso de que se produzca el peor de los escenarios. Tener un plan es fantástico, pero saber cómo ejecutarlo es aún mejor.

Pasos clave para el cumplimiento de la HIPAA:

- Desarrollar un plan claro de respuesta a incidentes

- Identificar qué se considera una violación según la HIPAA

- Notificar a las personas afectadas en un plazo de 60 días desde el descubrimiento de la violación

- Notificar al Departamento de Salud y Servicios Humanos de los Estados Unidos (HHS): inmediatamente en caso de violaciones que afecten a más de 500 personas, y anualmente en caso de violaciones menores

- Documentar la investigación de la violación, las notificaciones y las medidas correctivas

La norma ómnibus

Esta norma se creó para modernizar la normativa y cerrar las lagunas que habían surgido con el auge de los registros sanitarios digitales y la computación en la nube. Para cualquier empresa que desarrolle software sanitario en la actualidad, la norma ómnibus es especialmente importante porque aborda directamente el papel de los socios tecnológicos. Amplía las obligaciones a los socios comerciales y subcontratistas.

Pasos clave para el cumplimiento de la HIPAA:

- Actualizar los acuerdos con socios comerciales (BAA) para incluir los requisitos de la HIPAA

- Ampliar las obligaciones de cumplimiento de la HIPAA a los subcontratistas que manejan información médica protegida (PHI)

- Garantizar que los derechos de los pacientes incluyan el acceso a copias electrónicas de su PHI

- Restringir la comercialización, la recaudación de fondos y la venta de PHI sin la autorización del paciente

- Revisar las políticas y procedimientos para alinearlos con las actualizaciones de la norma ómnibus

La norma de aplicación

La norma de aplicación otorga al gobierno, concretamente a la Oficina de Derechos Civiles (OCR), la facultad de investigar las denuncias y realizar auditorías. También describe las importantes sanciones económicas por incumplimiento.

Pasos clave para el cumplimiento de la HIPAA:

- Implementar la supervisión y auditoría internas para garantizar el cumplimiento

- Documentar todas las políticas, procedimientos y formación de los empleados en materia de HIPAA

- Abordar rápidamente las infracciones y aplicar medidas correctivas

- Conservar las pruebas de los esfuerzos de cumplimiento (evaluaciones de riesgos, registros de formación, informes de incidentes)

- Prepararse para posibles auditorías e investigaciones por parte de la OCR del HHS

Cumpla con la normativa HIPAA con un socio tecnológico de confianza

Una agencia de desarrollo de software puede ser un socio crucial para cumplir con la normativa HIPAA en el sector sanitario. La clave es trabajar con alguien que entienda tanto el desarrollo de software de vanguardia como el complejo panorama de las regulaciones sanitarias. En Redwerk, nuestro equipo multidisciplinar tiene una gran experiencia en gestión de proyectos, análisis empresarial, arquitectura de soluciones, desarrollo de software y consultoría normativa para guiarle a lo largo de todo el proceso.

Cómo podemos ayudar

- Diseño conceptual y arquitectura: diseñamos la arquitectura de su software para que cumpla con la HIPAA desde el primer día, seleccionando la pila tecnológica y las integraciones adecuadas que cumplan con la HIPAA.

- Desarrollo y pruebas: al crear su solución con medidas de seguridad técnicas esenciales, como el cifrado y los controles de auditoría, nos aseguramos de que su plataforma de telesalud o su software de diagnóstico médico sean seguros desde el principio. Nuestro proceso incluye rigurosas pruebas de seguridad para identificar y eliminar vulnerabilidades.

- Auditorías SDLC exhaustivas: incorporamos el cumplimiento directamente en su ciclo de vida de desarrollo de software (SDLC). Podemos auditar todo su proceso de desarrollo, desde la gestión de proyectos y el control de calidad hasta DevOps, para garantizar que se mantenga la seguridad y el cumplimiento en cada etapa.

- Documentación lista para la auditoría: creamos toda la documentación necesaria para una auditoría formal, lo que le ahorra una cantidad significativa de tiempo y recursos. Disponer de una lista de verificación clara de los requisitos de cumplimiento de la HIPAA y de los documentos justificativos es fundamental para demostrar el cumplimiento de la HIPAA en el sector sanitario.

Por qué elegir Redwerk para el cumplimiento de la HIPAA

Lograr el cumplimiento de la HIPAA en el sector sanitario puede parecer una tarea abrumadora, pero se vuelve totalmente manejable cuando se integra en su SDLC desde el primer día. Siguiendo esta lista de verificación de la HIPAA para el desarrollo de software, sentará las bases para una aplicación sanitaria segura, fiable y exitosa.

Sin embargo, si busca una lista de verificación de los requisitos de cumplimiento de la HIPAA adaptada a las necesidades de su empresa, no dude en ponerse en contacto con nosotros. Le proporcionaremos un plan viable que sea claro tanto para los miembros técnicos como para los no técnicos del equipo. También ofrecemos apoyo práctico para la implementación y orientación completa para garantizar su éxito.

Experiencia demostrada en sectores de alto riesgo

Desde 2005, hemos proporcionado soluciones de software complejas para clientes del sector público, sanitario y fintech. Por ejemplo, nos asociamos con ClearDATA, un proveedor de servicios en la nube para el sector sanitario con sede en EE. UU., para dar soporte a su producto .NET heredado, garantizando el estricto cumplimiento de las normas de la HIPAA.

También desarrollamos Current, un SaaS de administración electrónica que cumple con la ADA y que simplifica la prestación de programas de bienestar social en más de 12 estados y condados de EE. UU. Nuestra experiencia demuestra que sabemos cómo manejar datos confidenciales y cumplir con las normativas más estrictas del sector.

Profunda experiencia técnica y en ciberseguridad

Nuestro equipo posee una profunda experiencia en arquitectura de software seguro, cifrado de datos y mecanismos de control de acceso. Somos expertos en realizar análisis exhaustivos de riesgos de seguridad y pruebas de penetración para identificar y neutralizar las amenazas antes de que afecten a su negocio. Esta es una parte fundamental de nuestro servicio, no una idea de último momento.

Experiencia práctica y real

No somos solo auditores, sino profesionales que hemos creado soluciones complejas desde cero para más de 170 empresas de Norteamérica, Europa y Australia. Esta experiencia en el mundo real nos permite saber cómo resolver problemas reales, no solo marcar casillas en una hoja de cumplimiento de la HIPAA. Por ejemplo, cuando ayudamos a Complete Network a realizar una auditoría de software exhaustiva de su aplicación de mapeo de redes, no solo verificamos su seguridad, sino que también aumentamos la mantenibilidad de su código en un 90 %.

Póngase en contacto con nosotros hoy mismo para obtener una consulta gratuita y sin compromiso sobre su estrategia HIPAA. Creemos una solución en la que puedan confiar tanto los pacientes como los proveedores.

Consigue tu muestra gratuita de auditoría de desarrollo de software